微软在北京时间6月13日凌晨发布补丁,涉及 7 个公告号。包括修复3个 Windows 漏洞,IE漏洞、Microsoft .NET Framework 漏洞和Office 漏洞各1个。严重级别的漏洞包括Windows远程桌面漏洞和IE漏洞,漏洞可能导致开启远程桌面服务的Windows被黑客入侵,IE漏洞可被用于网页挂马攻击。金山卫士已第一时间发布补丁更新。

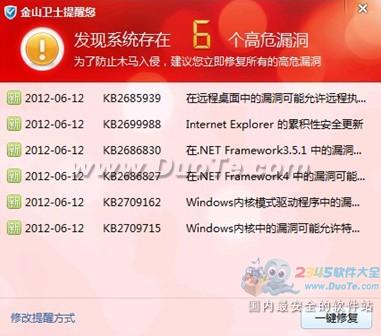

图1 金山卫士报告发现高危漏洞,请立即修复

Windows系统管理员通常会开启Windows远程桌面服务,以实现对服务器的远程管理,黑客利用最新的远程桌面服务的漏洞可能入侵服务器,Windows系统管理员必须尽快修补,以免服务器被黑客控制。未开启Windows远程桌面服务的,不受此漏洞影响。

对于普通网民来说,本月更新的IE累积修补程序是必须安装的。因攻击者可能因此构造一个特别的网页,对电脑进行网页挂马攻击。存在漏洞的电脑访问黑客预先设定的攻击页面,就会立刻中毒,黑客可由此获得对系统的控制权。

一直以来,利用系统安全漏洞发起攻击,是黑客远程攻击的最佳通道,只有及时修补系统漏洞才能防止灾难发生。金山卫士已第一时间发布更新,请大家在看到金山卫士的漏洞提示信息后,点击“一键修复”快速修补漏洞。

附:微软6月补丁信息

1.在远程桌面中的漏洞可能允许远程执行代码

安全公告:MS12-036

知识库编号:KB2685939

级别:严重

描述:此安全更新可解决一个秘密报告中提及的远程桌面漏洞。如果攻击者向受影响系统发送特制的RDP包的序列,该漏洞可能允许远程执行代码。默认情况下,远程桌面协议(RDP)未启用任何Windows操作系统上。系统没有启用RDP的是没有风险的。

影响系统:XP(SP3);vista(SP2);2003(SP2);win7_32(SP0、SP1);win7_64(SP0、SP1)

2.在Windows内核模式驱动程序中的漏洞可能允许特权提升

安全公告:MS12-041

知识库编号:KB2709162

级别:重要

描述:此安全更新可解决Microsoft Windows中五个秘密报告的漏洞。如果攻击者登录到系统并运行特制的应用程序,这些漏洞可能允许特权提升。攻击者必须拥有有效的登录凭据并能本地登录以利用这些漏洞。

影响系统:全系统

3.Windows内核中的漏洞可能允许特权提升

安全公告:MS12-042

知识库编号:KB2709715、KB2707511

级别:重要

描述:在Microsoft Windows。如果攻击者登录到受影响的系统并运行特制的应用程序可以利用该漏洞,该漏洞可能允许特权提升。攻击者必须拥有有效的登录凭据并能本地登录才能利用此漏洞。漏洞无法被远程匿名用户利用。

影响系统:XP(SP3);2003(SP2);win7_64(SP0、SP1)

4.Internet Explorer的累积性安全更新

安全公告:MS12-037

知识库编号:KB2699988

级别:严重

描述:此安全更新可解决Internet Explorer中一个公开发布和十二个秘密报告的漏洞。如果用户使用Internet Explorer查看特制网页,最严重的漏洞可能允许远程执行代码。成功利用这些漏洞的攻击者可以获得当前用户相同的用户权限。

影响系统:全系统(IE6、IE7、IE8、IE9)

5.在.NET Framework中的漏洞可能允许远程执行代码

安全公告:MS12-038

知识库编号:KB2686828、KB2686833、KB2686830、KB2686827

级别:严重

描述:此安全更新可解决在微软的一个秘密报告的漏洞.NET框架。该漏洞可能允许客户端系统上远程执行代码,如果用户查看特制网页,使用网络浏览器可以运行XAML浏览器应用程序(XBAP)。其帐户被配置为拥有较少系统用户权限的用户,可以使用管理用户权限的用户影响较小。该漏洞也可以使 Framework应用程序绕过访问安全(CAS)的限制。在浏览网页攻击的案例中,攻击者可架设一个网站,其中包含一个用于利用此漏洞的网页。然而,在所有情况下,攻击者没有任何办法强迫用户访问这些网站。相反,攻击者必须说服用户访问网站,通常是让用户单击电子邮件或Instant Messenger消息,以使用户链接到攻击者的网站链接。

影响系统:office2007sp2

文章内容来源于网络,不代表本站立场,若侵犯到您的权益,可联系多特删除。(联系邮箱:[email protected])

近期热点

近期热点

最新资讯

最新资讯