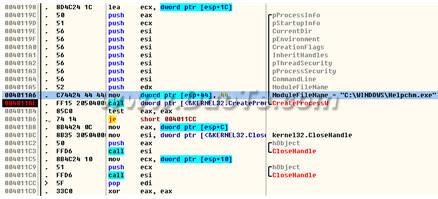

超级巡警团队近日监测到一款名为Trojan-PSW.Win32.Alipay.it(宝贝详情.rar)的支付宝木马尤为活跃,攻击者通常通过IM聊天工具对该木马进行传播,该木马本身并不具有攻击性,可是一旦用户运行此木马,木马便会在后台释放支付宝监控程序,监控程序便会一直监视支付宝用户的交易情况,偷换支付页面,窃取用户交易资金。

淘宝木马的那点伎俩 src="https://img1.runjiapp.com/duoteimg/techImg/201106/duote_07_07-21-28.jpg">

攻击者伪装成淘宝卖家,给用户发送“宝贝详情”的压缩包文件,该文件实际为病毒母体,并且采用了近日十分流行的数据冗余法,对杀毒软件的云查杀进行逃脱,一般的云查杀根本无法识别该木马。

图一(释放前) 图二(释放后)

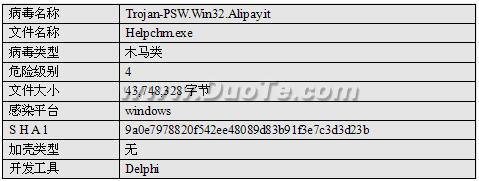

当用户执行压缩包中的文件后,随即便会在在%SystemRoot%目录下创建名为Helpchm.exe的木马攻击程序(Helpchm.exe)。

图三(释放木马攻击程序)

修改注册表,添加Helpchm.exe到启动项中。

图四(添加启动项)

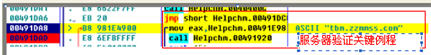

执行真实的攻击程序。

图五(执行攻击程序)

至此,xiangqing.exe已经完成了自己所有的任务,但是狡猾的攻击者还不忘在结束自己之前,弹出一个“执行失败”的窗口,让受害者放松警惕。

图六

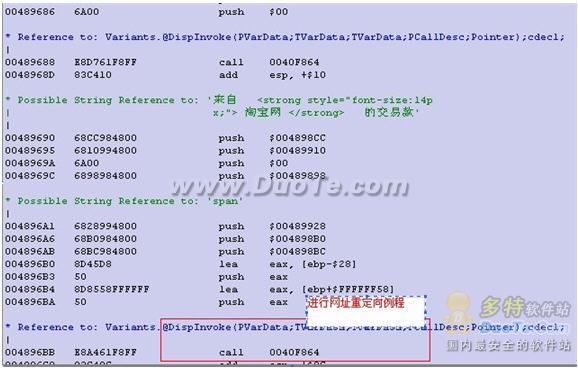

经过超级巡警的分析师发现,实际上木马主程序(xiangqing.exe)并没有任何攻击能力,真正的罪魁祸首是释放出来这个子程序(Helpchm.exe)。该攻击子程序依旧使用了数据冗余的方法来逃脱各大杀软的云查杀,并且该木马是使用的Delphi进行编写。可见攻击者具备一定的编程功底,在能熟练使用VC的情况下还对Delphi也熟知。当Helpchm.exe启动之后,便会常驻进程,对受害者的网络交易进行监控。#p#副标题#e#

下面是超级巡警对该程序的详细分析:

发送数据包到(IP:117.41.243.115:80)测试网络是否畅通。

图七

图八

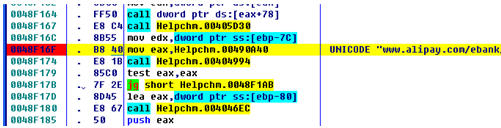

检测用户是否登录支付宝首页(www.alipay.com),则进行攻击。

图九

在本地生成伪造的支付宝页面.

文件名称:c:\cashier.alipay.com.standardgatewaysingleChannelPay.html

图十

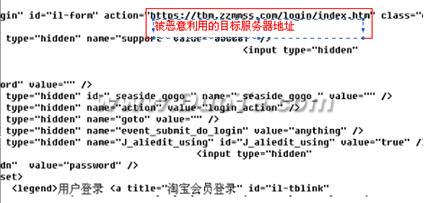

将支付宝的页面重定向到到攻击者的伪造网页。

图十一

当受害者进行支付宝交易时,完全以为是通过支付宝在进行交易,然而已经被攻击者偷天换日,将账户密码提交给了攻击者。之后,攻击者便能利用受害者的账户为所欲为。

图十二(原网页)

图十三(伪造后的网页)

该木马使用了目前常用的数据冗余方法对抗云查杀,之后又采用偷天换日的方法对抗杀毒软件的主动防御。整个过程均在后台悄悄的进行,用户在不知不觉中便会失去大量的资金。超级巡警安全中心建议用户在进行网络交易时,应当谨慎小心。不要随意打开不可信卖家发送的任意文件,或许那就是一个木马。再者交易的过程也应当使用银行U盾,保证交易的安全。也请及时安装杀毒软件,对病毒木马进行有效的防御,同时进行定期的扫描,保证系统的干净。#p#副标题#e#

文章内容来源于网络,不代表本站立场,若侵犯到您的权益,可联系多特删除。(联系邮箱:[email protected])

近期热点

近期热点

最新资讯

最新资讯